La gestion des identités et des accès ("IAM") devient un élément de plus en plus important de la transformation numérique. La COVID-19 a poussé de nombreuses organisations traditionnelles vers le territoire inconnu du travail à distance - où les gens travaillent en dehors de leur réseau de bureau habituel, accédant aux ressources de l'organisation en tant que travailleurs à distance. En fin de compte, tous les utilisateurs de systèmes informatiques ne sont qu'une identité - et la distinction entre les utilisateurs de confiance et les utilisateurs non fiables s'estompe...

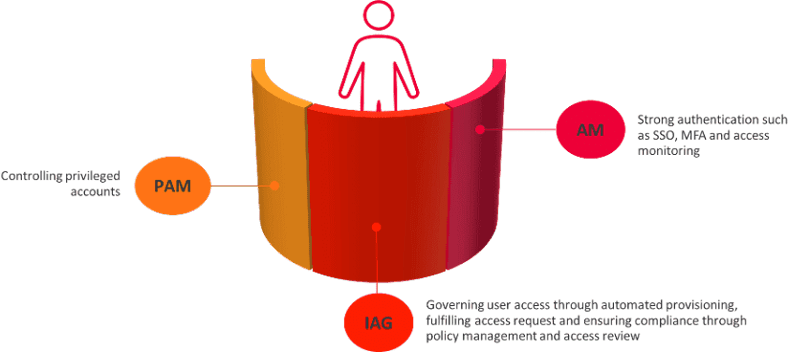

La gestion des identités et des accès consiste à gérer les cycles de vie des identités dans divers systèmes informatiques. Elle se compose globalement de trois domaines : la gouvernance des identités et des accès (IAG), la gestion des accès (AM - terme généralement utilisé pour les fonctionnalités d'authentification unique (SSO) et d'authentification multifactorielle (MFA)) et la gestion des accès privilégiés (PAM).

Ensemble, ces trois éléments garantissent que les identités numériques sont gérées de manière sûre et contrôlée.

Si la conformité est un facteur déterminant pour l'adoption de l'IAM, les systèmes IAM stimulent également la productivité des équipes et améliorent l'expérience de l'utilisateur. La figure ci-dessous résume quelques-uns des principaux défis qu'un système de gestion des identités numériques doit relever.

-min.png?width=788&height=325&name=7882-min%20(1)-min.png)

L'un des autres grands moteurs des solutions IAM est le paysage informatique complexe et hybride. La plupart des organisations disposent d'un grand nombre de systèmes informatiques distincts - à la fois sur site et dans le cloud. La gestion des accès à travers ces systèmes informatiques est un énorme défi pour toute équipe informatique - la plupart des organisations n'ont pas une visibilité claire de tous ces accès, et encore moins la capacité de les contrôler.

Les solutions IAM permettent de relever ces défis. Voici quelques-uns des avantages les plus marquants:

- Conformité - il s'agit souvent de la raison initiale de la plupart des projets IAM. Les solutions IAM aident à améliorer le niveau de conformité d'une organisation.

- Accès basé sur le besoin : bien qu'il s'agisse d'un des principes de base de la sécurité de l'information, c'est aussi l'un des plus difficiles à mettre en œuvre. Les solutions IAG peuvent aider à gérer cette exigence, grâce à l'attribution automatisée de droits d'accès et à l'approbation des demandes d'accès ad hoc.

- Suppression de l'accès en temps réel: Les solutions IAG automatisent les suppressions d'accès sur la base d'informations provenant d'une source faisant autorité (généralement les systèmes de gestion des ressources humaines et/ou des sous-traitants, également appelés "source de vérité"). Cela s'applique aussi bien aux mouvements d'utilisateurs qu'aux cessations d'activité.

- Contrôle : Les solutions IAM offrent une visibilité sur les accès dont disposent les utilisateurs dans tous les systèmes informatiques. Cela permet également de mettre en évidence les comptes d'utilisateurs orphelins ou dupliqués. C'est la base de tout système IAG.

- Application des politiques de sécurité: Les solutions IAM permettent d'appliquer les politiques de séparation des tâches (SoD) ainsi que d'autres politiques d'accès (telles que l'interdiction d'accès à certains systèmes pour les sous-traitants).

- Contrôler les accès privilégiés : Les solutions PAM contrôlent l'accès privilégié aux systèmes informatiques en limitant l'accès et en surveillant les sessions d'accès privilégié.

- Authentification forte : La solution MFA permet de renforcer la sécurité de l'information en demandant à l'utilisateur de fournir une authentification supplémentaire basée sur des politiques définies.

- Expérience de l'utilisateur - L'IAM facilite l'accès pour les utilisateurs finaux. Qu'il s'agisse de l'expérience de la demande d'accès, de l'approbation des demandes d'accès ou de l'examen des accès des utilisateurs, l'expérience de l'utilisateur est un autre facteur clé de l'accélération vers l'IAM.

- Qualité des données : Les solutions IAG offrent des fonctions de synchronisation des données qui qui améliorent la qualité des données de l'utilisateur (telles que le nom, les coordonnées, le département, la désignation, etc.

- Authentification simplifiée : Les solutions SSO évitent aux utilisateurs d'avoir à s'authentifier différemment sur chaque systèmes informatiques.

- Approbations et revue des accès : L'automatisation des solutions IAG permet aux approbateurs d'approuver plus facilement les demandes d'accès et aux réviseurs d'examiner l'accès des utilisateurs (certaines solutions IAG proposent également des fonctions AI/ML pour faciliter cette tâche).

- Problèmes d'authentification : Les solutions IAM facilitent la réinitialisation des mots de passe en libre-service et le déverrouillage des comptes.

. - Accès au premier jour : Les solutions IAG permettent de s'assurer que l'accès au système pour un nouvel utilisateur est prêt lorsqu'il rejoint l'entreprise. Cela permet d'éviter les pertes de productivité lorsqu'un nouvel utilisateur passe ses premiers jours (ou semaines) à essayer d'obtenir un accès correct aux systèmes informatiques.

- Qualité des données : Les solutions IAG offrent des fonctions de synchronisation des données qui qui améliorent la qualité des données de l'utilisateur (telles que le nom, les coordonnées, le département, la désignation, etc.

- Productivité - Les solutions IAM ne se contentent pas de répondre aux défis de la conformité et de l'expérience utilisateur, elles contribuent également à améliorer la productivité des équipes informatiques grâce à l'automatisation. Les fonctionnalités qui améliorent l'expérience des utilisateurs finissent généralement par augmenter leur productivité.

-

- Réduction des tickets de support : la réinitialisation du mot de passe et le déverrouillage du compte en libre-service permettent de réduire le nombre de tickets ouverts auprès du service de support

- Productivité dès le premier jour : L'accès dès le premier jour permet aux utilisateurs d'être productifs dès le premier jour.

- Synchronisation des données : Les fonctions de synchronisation des données permettent aux utilisateurs de demander un nouvel accès plus rapidement, sans avoir à saisir deux fois les mêmes données.

- Aide à l'audit et à la conformité : Les équipes informatiques doivent passer moins de temps à préparer les audits et autres activités de conformité telles que les revues régulières des accès. IAG offre de nombreuses fonctionnalités en libre-service pour les auditeurs et les équipes chargées de la conformité.

- Approvisionnement automatisé : Enfin, l'IAG supprime les activités routinières de gestion des utilisateurs et permet aux administrateurs système de se concentrer sur des activités à valeur ajoutée.

- Réduction des tickets de support : la réinitialisation du mot de passe et le déverrouillage du compte en libre-service permettent de réduire le nombre de tickets ouverts auprès du service de support

-

Ce sont les facteurs clés qui expliquent pourquoi les entreprises placent de plus en plus l'IAM au centre de leur parcours numérique. Avec la multiplication des cyberattaques dans le monde, la sécurité est primordiale - et une bonne solution IAM garantit la sécurité des identités numériques pendant que l'organisation se concentre sur l'accélération de sa transformation numérique