…Ein Überblick über die aktuelle IdM und Access Governance Situation…

Nur sehr wenige Unternehmen können sich dem Digitalisierungstrend entziehen, der durch neue IT-Strategien und eine wachsende Anzahl von Unternehmenssystemen weiter an Dynamik gewinnt. Die Anwender setzen zunehmend auf eine Mischung aus Technologie, darunter kleine Anwendungen, Cloud- und Hybridsysteme sowie lokale und virtuelle Plattformen.

This article appeared in E-3 Magazine on 29th October 2018

Click here for the original article

Identity Management Systeme (IdM) werden oft verwendet, um Zugriffsberechtigungen für diese Systeme zu vergeben, haben aber oft Schwierigkeiten, mit den Compliance Herausforderungen fertig zu werden:

- Cloud-Anbieter sind oft nicht vollständig transparent und erlauben nur die indirekte Vergabe von Zugriffsrechten.

- Die Fülle neuer Funktionen und Anwendungen erhöht die Komplexität der Genehmigungsprozesse und es kommt oft zu großen Verzögerungen bei der Berechtigungsvergabe im IdM.

- Die Vermeidung und Erkennung von Zugriffsbedrohungen erfordert eine vollständige Transparenz der Benutzer mit Berechtigungen auf sensitive Daten, sowie mit kritischen Zugriffskombinationen in der gesamten IT-Landschaft. Die Definition solcher übergreifenden Funktionstrennungsregeln stellt sowohl die Entscheidungsträger als auch das IdM-System vor völlig neue Herausforderungen.

- Die technischen Merkmale von Berechtigungen variieren in der Regel von System zu System, was zu einem zunehmenden Aufwand bei der Vergabe und Kontrolle von Berechtigungen führt. Die kurzen Bereitstellungszeiten für neue Cloud-Systeme erhöht das Risiko von Zugriffsbedrohungen erheblich; es verbleibt häufig keine ausreichende Zeit, die Risiken ungewollten Berechtigungen über alle Systeme hinweg zu analysieren.

- Die Erkennung von Bedrohungen durch unsachgemäßen Zugriff ist schwer zu erkennen.

SAP hält sich mit zahlreichen Innovationen und neuen Systemen an der Spitze, darunter S4/ Anwendungen, HANA Datenbanken, SuccessFactors, Concur, Ariba, Fieldglass, Fiori sowie Betreuungssysteme wie SAP Cloud Application Lifecycle Management (CALM).

Hinzu kommen Non-SAP-Systeme, Legacy-SAP-Systeme und SAP-Cloud-Architekturen wie die HANA Enterprise Cloud (HEC), die alle für das Identitätsmanagement relevant sind.

SAP erfüllt die Berechtigungsanforderungen mit einer Fülle neuer Funktionalitäten, die sich teilweise noch in der Entwicklung befinden:

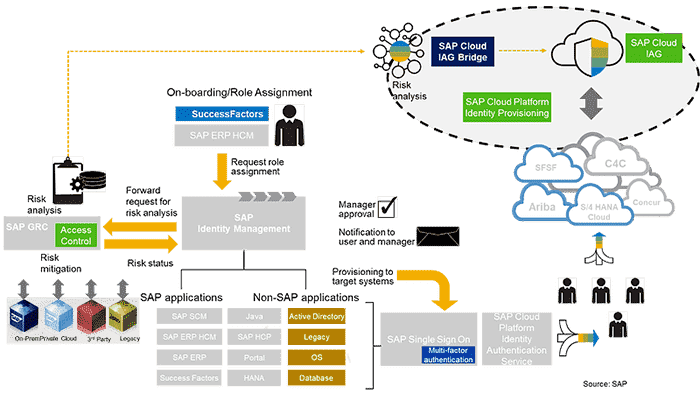

Abbildung 1 - Access Governance

Im Mittelpunkt der in diesem Schaubild dargestellten Berechtigungsvergabe stehen vier wesentliche Identity- und Zugriffsmanagementsysteme:

- SAP Identity Management (IdM): Wird für lokale SAP- und Nicht-SAP-Systeme verwendet.

- SAP Cloud Identity and Access Governance (CIAG): Diese neue Anwendung wurde für Cloud-Systeme entwickelt.

- SAP Access Control (GRC AC): Die Zugriffsrisikoanalyse ist in erster Linie für das Risikomanagement und die Zugriffskontrolle sowie zur Risikominderung gedacht. GRC AC ermöglicht zudem die Entwicklung von Berechtigungen für SAP ERP und S4/ Systeme. Wenn IdM nicht verwendet wird, wird GRC AC oft verwendet, um Berechtigungen für lokale Systeme zu vergeben. Mit SAP Process Control (SAP GRC PC – im obigen Schaubild nicht enthalten) lässt sich die Wirksamkeit der Risikominderungen durch automatisierte Überprüfungen kontinuierlich überwachen.

- SAP Single Sign-On (SSO): für die Anmeldung an lokalen Systemen

Die SAP Cloud IAG Bridge ist ein wichtiger Bestandteil der CIAG und ermöglicht die Integration von On-Premise- und Cloud-Zugriffen. Durch die vollständige Transparenz des Benutzerzugriffs über alle Systeme hinweg ist es ein Schlüsselelement für die Bedrohungserkennung.

Diese Transparenz ist notwendig, um Zugriffsrisiken richtig und umfassend zu analysieren und Bedrohungen von Benutzern zu erkennen, die umfassenderen Zugriff als für ihre Rolle erforderlich haben. Zum Beispiel:

- Benutzer, die Berechtigungen in einer Vielzahl von Systemen haben, bei der jedes System in der Regel über ein eigenes spezifisches Berechtigungskonzept verfügt.

- Benutzer, die Zugang zu personenbezogenen Daten haben (was potenziell DSGVO-empfindlich ist).

- Benutzer mit sensiblem Zugriff und kritischen Berechtigungskombinationen.

Die Regeln für die Risikoanalyse werden in GRC AC gepflegt. Die SAP Cloud IAG Bridge ermöglicht somit eine durchgängige Risikoanalyse und -reduzierung für die gesamte IT-Umgebung des Unternehmens, sei es on-Premise oder Cloud-basiert, SAP oder Non-SAP. Die zugewiesenen Berechtigungen über den gesamten Benutzerlebenszyklus können somit mit voller Transparenz hinsichtlich ihrer Aktualität und Angemessenheit überprüft werden: eine wesentliche Voraussetzung für Management und Audit.

Warum ein weiteres Berechtigungssystem

Es ist sinnvoll zu fragen, warum SAP mit dem CIAG ein weiteres Autorisierungstool eingeführt hat.

Immer mehr Unternehmen verfolgen eine "Cloud First"-Strategie. Eine entsprechende Identity and Access Governance-Plattform ist eine selbstverständliche Anforderung. Die Vergabe von Berechtigungen für Cloud-Systeme erfordert andere Techniken und Methoden zur Erkennung von Zugriffsbedrohungen als on-Premise-Anwendungen. So werden beispielsweise je nach Cloud-Strategie zunehmend Dritte einbezogen, die oft verschiedene Supportprozesse benötigen.

Ausblick

Derzeit befinden sich einige wichtige Funktionen in der CIAG noch in der Entwicklung. Die Verfügbarkeit zusätzlicher Funktionen kann mit einer Roadmap überwacht werden. Weitere Informationen zur Cloud IAG finden Sie hier: https://www.sap.com/products/cloud-iam.html

Implementierung von Identity und Access Governance

Wer bereits ein IdM-System implementiert hat, bei dem die Berechtigungsvergabe nach den üblichen Prinzipien der Aufgabentrennung (SoD) erfolgen muss, kann sich die zusätzlichen Herausforderungen vorstellen, die sich bei Cloud-Anwendungen ergeben:

- Die Zeit von der Entscheidung bis zur Bereitstellung von Cloud-Anwendungen ist oft nicht lang genug, um ein adäquates Benutzerrechtekonzept zu entwickeln.

- Zugriffs-Genehmigende haben oft keinen vollständigen Überblick über die Berechtigungstechnologie in Cloud-Anwendungen, die zudem oftmals nur in einfacher Form bereitgestellt werden kann.

- Innerhalb kurzer Zeit müssen häufig viele Benutzer autorisiert werden, was oft dazu führt, dass umfangreiche - und damit übermäßige - Zugriffsrechte vergeben werden.

- Die SoD-Risiken und Risikominderungsfunktionen für die gesamte Systemlandschaft, einschließlich Cloud-basierter Systeme, sind unbekannt und führen zu einem hohen Risiko für unangemessene und umfangreiche Benutzerberechtigungen.

- Cloud-Geschäftsprozesse sind oft nicht dokumentiert und weisen auch nicht auf Risiken hin. Daher ist eine zusätzliche Analyse für kritische Prozessaufgaben wie z.B. Genehmigungen in Zugriffs-Design Projekten erforderlich. Allerdings stehen dafür oft keine ausreichenden Budgets zur Verfügung und die Benutzer erhalten stattdessen weitreichenden Zugang, was das Risiko erhöht.

"Nichts zu tun" ist sicherlich keine Option. Um das Risiko von Bedrohungen durch unsachgemäßen Zugriff zu reduzieren, ist es notwendig, die Zugriffsrisiken zu erkennen. Für kritische Systemfunktionen können detaillierte Berechtigungen definiert werden. Für weniger wichtige Funktionen kann ein erweiterter Zugriff bereitgestellt werden. Der Vorteil eines risikobasierten Ansatzes besteht darin, dass die kritischen Cloud-Funktionen und -Prozesse in ein kombiniertes SoD-Regelwerk von GRC AC aufgenommen werden können.

Fazit

Um Zugriffsbedrohungen zu vermeiden, müssen benutzerspezifische Berechtigungen vergeben werden, die den allgemeinen SoD-Grundsätzen entsprechen. Dies erfordert ein Identitäts- und Zugriffsregelungssystem, das sowohl die Risiken bereits vergebener Berechtigungen aufzeigt als auch in der Lage ist, die verschiedenen Berechtigungstechnologien von Cloud-Anwendungen zu verarbeiten.

Über den Autor

Heinrich Wilking ist Geschäftsführer von Turnkey Consulting Deutschland. Er verfügt über besondere Expertise in den Bereichen Interne Kontrollen, Automatisierung präventiver Geschäftsprozesskontrollen, Identitätsmanagement (IdM), SAP Security und SAP Governance, Risk und Compliance (GRC) sowie über umfangreiche Erfahrung aus Implementierungsprojekten in verschiedenen Branchen wie Energie, Chemie, Life Science, Konsumgüter sowie Öl und Gas.

.png?width=499&height=348&name=Integrating_20SAP_20Identity_20Management_20and_20SAP_20GRC-min%20(1).png)